Pendahuluan

Di tengah ketergantungan tinggi terhadap layanan digital, ketersediaan sistem menjadi faktor krusial. Salah satu ancaman utama terhadap availability adalah Distributed Denial of Service (DDoS). Berbeda dari serangan yang berfokus pada pencurian data, DDoS menargetkan stabilitas layanan dengan cara membanjiri sistem hingga tidak mampu melayani permintaan sah.

Artikel ini membahas DDoS dari sudut pandang teknis yang lebih dalam, mencakup pola serangan, karakteristik trafik, serta dampaknya terhadap infrastruktur jaringan dan aplikasi.

Pola Umum Serangan DDoS

Serangan DDoS umumnya tidak terjadi secara acak. Penyerang biasanya menjalankan skenario terencana untuk memaksimalkan efek gangguan.

Serangan Berbasis Botnet

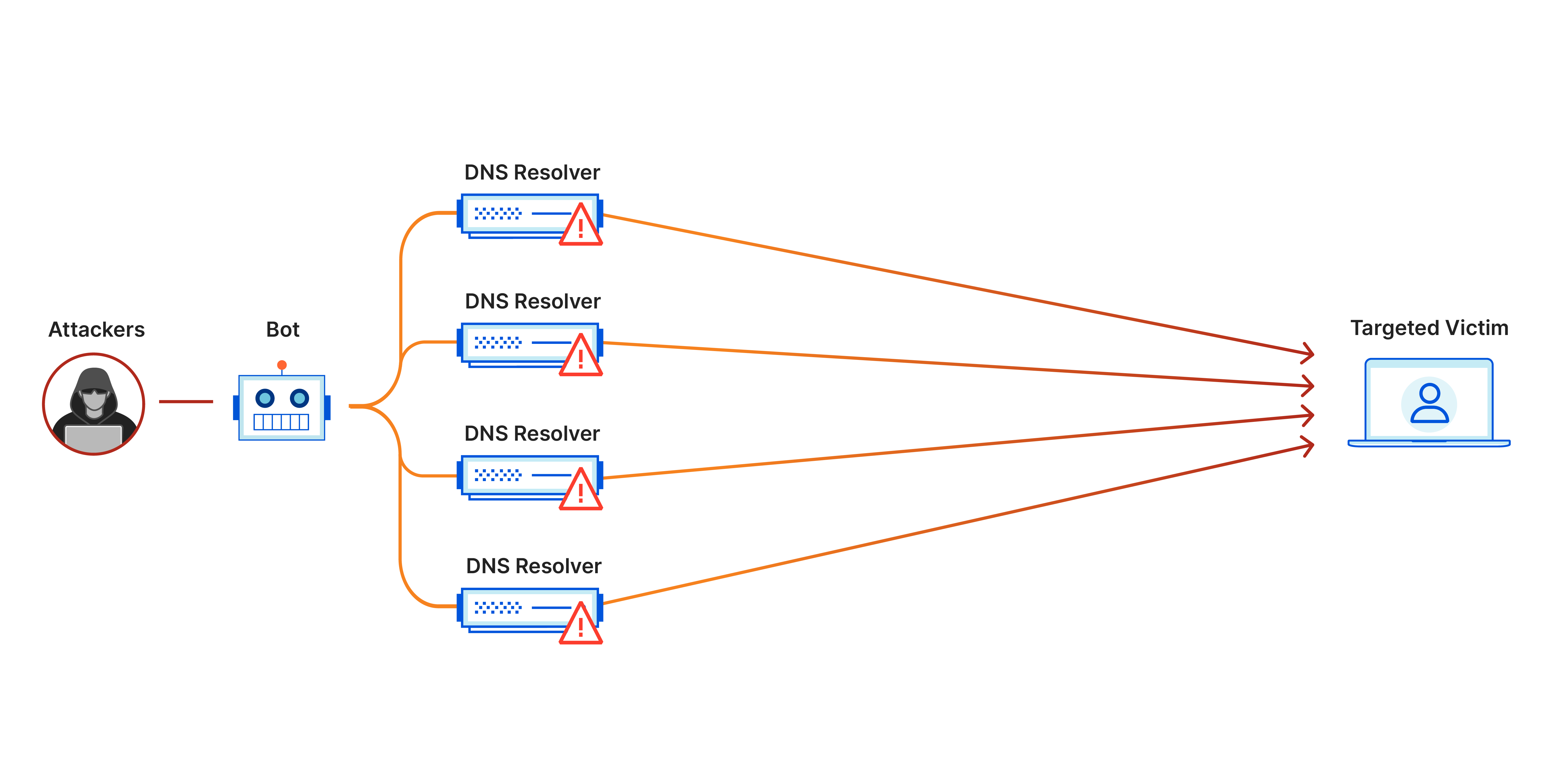

Sebagian besar DDoS dijalankan melalui botnet—kumpulan perangkat terinfeksi malware yang dikendalikan secara terpusat. Botnet memungkinkan pengiriman trafik dalam jumlah besar dari berbagai lokasi geografis, sehingga sulit dibedakan dari trafik normal (dikutip dari laporan insiden keamanan jaringan).

Serangan Bertahap

Beberapa DDoS dimulai dengan trafik kecil untuk menguji respons sistem, kemudian meningkat secara signifikan saat titik lemah teridentifikasi.

Karakteristik Trafik DDoS

Dari sisi teknis jaringan, trafik DDoS memiliki ciri khas tertentu, seperti:

-

Lonjakan paket secara tiba-tiba

-

Pola request berulang dengan payload seragam

-

Koneksi setengah terbuka dalam jumlah besar (half-open connection)

-

Rasio request–response yang tidak seimbang

Analisis pola ini sering dilakukan menggunakan flow monitoring dan packet inspection.

Dampak DDoS terhadap Infrastruktur

DDoS tidak hanya memengaruhi server target, tetapi juga elemen jaringan lainnya.

Konsumsi Resource

CPU, memori, tabel koneksi, dan bandwidth dapat habis dalam waktu singkat, menyebabkan bottleneck sistem.

Gangguan Layanan Turunan

Pada lingkungan terdistribusi, satu layanan yang tidak responsif bisa memicu gangguan pada layanan lain yang saling terhubung (dikutip dari studi ketersediaan sistem terdistribusi).

Risiko False Positive

Upaya mitigasi agresif berpotensi memblokir pengguna sah jika tidak dikonfigurasi dengan tepat.

Teknik Analisis dan Monitoring

Monitoring real-time menjadi kunci dalam mendeteksi dan merespons DDoS.

Network Traffic Analysis

NetFlow, sFlow, atau IPFIX digunakan untuk melihat volume, arah, dan jenis trafik.

Log dan Application Metrics

Di layer aplikasi, lonjakan request HTTP dengan pola seragam sering menjadi indikator awal serangan application-layer DDoS.

Threshold dan Baseline

Menetapkan baseline trafik normal membantu mendeteksi anomali secara lebih akurat (dikutip dari praktik network operations center/NOC).

Pendekatan Mitigasi Berlapis

Pendekatan efektif terhadap DDoS biasanya bersifat berlapis (defense in depth), antara lain:

-

Filtering dan ACL di edge network

-

Rate limiting di layer aplikasi

-

Load balancing dan failover

-

Pemanfaatan jaringan Anycast

-

Integrasi layanan mitigasi DDoS eksternal

Strategi ini bertujuan memperkecil dampak serangan sebelum mencapai sistem inti.

Evolusi DDoS dan Tantangan Baru

Serangan DDoS terus berkembang, terutama dengan meningkatnya perangkat IoT yang rentan keamanan. Botnet berbasis IoT mampu menghasilkan trafik masif dengan biaya rendah bagi penyerang (dikutip dari tren ancaman siber global).

Selain itu, serangan terenkripsi (HTTPS flood) menambah kompleksitas karena sulit dibedakan dari trafik sah tanpa inspeksi mendalam.

Kesimpulan

DDoS adalah ancaman serius yang memanfaatkan skala dan kompleksitas internet modern. Pemahaman teknis tentang pola serangan, karakteristik trafik, serta dampaknya terhadap infrastruktur sangat penting bagi pengelola sistem dan jaringan.

Dengan desain arsitektur yang matang, monitoring yang konsisten, dan strategi mitigasi berlapis, risiko DDoS dapat diminimalkan. Dalam konteks teknologi saat ini, kesiapsiagaan terhadap DDoS merupakan bagian integral dari keandalan sebuah sistem digital.