Pendahuluan

Dalam dunia keamanan siber, istilah CVE (Common Vulnerabilities and Exposures) digunakan untuk menandai setiap kerentanan yang ditemukan pada sistem atau aplikasi. Salah satu kerentanan yang cukup serius di tahun 2025 adalah CVE-2025-6934, yang tercatat secara resmi di National Vulnerability Database (NVD).

Kerentanan ini penting untuk diketahui, terutama oleh pengelola website berbasis WordPress, karena dapat memungkinkan penyerang mengambil alih kendali situs tanpa harus login terlebih dahulu.

Latar Belakang Kerentanan

CVE-2025-6934 ditemukan pada plugin WordPress bernama Opal Estate Pro – Property Management and Submission, yang biasanya digunakan pada tema real estate seperti FullHouse – Real Estate Responsive WordPress Theme.

Plugin ini menyediakan fitur pendaftaran pengguna (user registration). Namun, terdapat kesalahan dalam pengaturan hak akses (role), yang membuka celah keamanan serius.

Deskripsi Kerentanan

Masalah utama pada CVE-2025-6934 terletak pada proses registrasi pengguna.

Plugin tidak membatasi peran (role) apa saja yang boleh dipilih saat pendaftaran.

Akibatnya:

-

Pengguna baru dapat memilih peran Administrator

-

Proses ini bisa dilakukan tanpa autentikasi

-

Tidak ada validasi yang memadai dari sistem

Dengan kata lain, siapa pun bisa mendaftar dan langsung menjadi admin.

Mengapa Ini Disebut Privilege Escalation?

Privilege Escalation adalah kondisi ketika seseorang mendapatkan hak akses lebih tinggi dari yang seharusnya.

Dalam kasus CVE-2025-6934:

-

Pengguna seharusnya hanya mendapatkan peran rendah (misalnya Subscriber)

-

Namun, celah ini memungkinkan langsung menjadi Administrator

Ini termasuk kategori CWE-269: Improper Privilege Management, yang dikenal sangat berbahaya pada aplikasi web.

Tingkat Keparahan Kerentanan

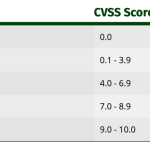

CVE-2025-6934 memiliki tingkat keparahan Critical.

Ciri utamanya:

-

Dapat dieksploitasi melalui jaringan (remote)

-

Tidak membutuhkan login

-

Tidak memerlukan interaksi pengguna

-

Dampak penuh terhadap sistem (confidentiality, integrity, availability)

Artinya, risiko kompromi sangat tinggi jika tidak segera ditangani.

Dampak yang Bisa Terjadi

Jika CVE-2025-6934 berhasil dieksploitasi, dampaknya antara lain:

-

Pengambilalihan penuh website

-

Perubahan atau penghapusan konten

-

Pencurian data pengguna

-

Penyisipan backdoor atau malware

-

Website digunakan untuk serangan lanjutan

Bagi website bisnis atau properti, dampak ini bisa sangat merugikan.

Gambaran Cara Eksploitasi (Non-Teknis)

Secara sederhana, penyerang hanya perlu:

-

Mengakses halaman pendaftaran

-

Mengisi data user

-

Memilih role Administrator

-

Akun admin langsung dibuat

Karena tidak ada pembatasan role, sistem menerima proses tersebut tanpa penolakan.

Mitigasi dan Rekomendasi Keamanan

Untuk mencegah eksploitasi CVE-2025-6934, beberapa langkah yang disarankan adalah:

-

Update plugin ke versi yang sudah diperbaiki

-

Nonaktifkan plugin jika tidak digunakan

-

Audit seluruh akun admin

-

Batasi fitur registrasi publik

-

Gunakan plugin keamanan WordPress

-

Lakukan vulnerability scanning secara rutin

Pentingnya Patch Management

Kasus CVE-2025-6934 menunjukkan bahwa patch management sangat penting.

Plugin yang tidak diperbarui sering menjadi pintu masuk utama bagi penyerang.

Patch bukan hanya soal fitur baru, tapi juga perlindungan dari serangan nyata.

Kesimpulan

CVE-2025-6934 adalah contoh nyata bagaimana satu kesalahan kecil dalam pengelolaan hak akses dapat berujung pada kompromi total sistem. Kerentanan ini bersifat kritis, mudah dieksploitasi, dan berdampak besar.

Bagi pengelola WordPress, tindakan cepat seperti update plugin dan audit keamanan adalah langkah wajib untuk mencegah risiko lebih besar di masa depan.