Pendahuluan

Dalam dunia keamanan siber, CVE (Common Vulnerabilities and Exposures) digunakan untuk mencatat dan mengidentifikasi celah keamanan pada software. Informasi CVE membantu administrator sistem agar lebih cepat mengetahui risiko dan melakukan perbaikan.

Salah satu celah yang sangat berbahaya adalah CVE-2025-24813, yang ditemukan pada Apache Tomcat, server aplikasi Java yang banyak digunakan untuk menjalankan aplikasi web.

Ringkasan CVE-2025-24813

CVE-2025-24813 adalah kerentanan kritis pada Apache Tomcat yang dapat menyebabkan Remote Code Execution (RCE), kebocoran data, atau modifikasi file di server.

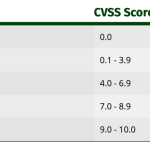

Kerentanan ini memiliki skor CVSS sangat tinggi (Critical) karena jika berhasil dieksploitasi, penyerang bisa menjalankan perintah berbahaya langsung di server.

Beberapa versi Apache Tomcat 9, 10, dan 11 sebelum patch resmi diketahui terdampak oleh celah ini.

Penjelasan Teknis Kerentanan

Masalah utama pada CVE-2025-24813 berasal dari cara Apache Tomcat menangani path atau lokasi file yang terlihat berbeda tetapi sebenarnya menunjuk ke file yang sama (path equivalence).

Dalam kondisi tertentu, penyerang dapat memanfaatkan fitur Default Servlet dan metode HTTP PUT untuk menulis atau memodifikasi file yang seharusnya tidak boleh diakses.

Jika konfigurasi server mendukung penyimpanan sesi berbasis file dan menggunakan library yang rentan, celah ini dapat berkembang menjadi eksekusi kode berbahaya.

Dampak dan Risiko

Dampak dari CVE-2025-24813 sangat serius, antara lain:

-

Penyerang dapat menjalankan perintah berbahaya di server (RCE).

-

Server aplikasi bisa diambil alih sepenuhnya.

-

Data sensitif dapat dibaca atau dimodifikasi.

-

Aplikasi web yang berjalan di atas Tomcat dapat terganggu atau disusupi malware.

-

Potensi penyebaran serangan ke sistem lain di jaringan.

Karena Tomcat sering digunakan pada sistem produksi, risiko ini tidak bisa dianggap sepele.

Skenario Eksploitasi

Secara sederhana, skenario serangan dapat terjadi seperti berikut:

-

Server menjalankan Apache Tomcat dengan konfigurasi tertentu yang rentan.

-

Penyerang mengirim permintaan HTTP khusus (misalnya partial PUT).

-

Sistem salah memproses path file.

-

Penyerang berhasil menulis atau memodifikasi file penting.

-

Kode berbahaya dijalankan di server.

Jika server terekspos ke internet, serangan ini bisa dilakukan dari jarak jauh.

Status Eksploitasi

CVE-2025-24813 telah mendapatkan perhatian besar dari komunitas keamanan.

Beberapa proof-of-concept (PoC) eksploit sudah beredar, dan kerentanan ini juga masuk dalam daftar Known Exploited Vulnerabilities, yang menandakan risiko eksploitasi nyata cukup tinggi.

Solusi dan Mitigasi

Untuk melindungi server dari CVE-2025-24813, langkah berikut sangat disarankan:

Solusi utama:

-

Segera perbarui Apache Tomcat ke versi terbaru yang telah memperbaiki celah ini.

Mitigasi tambahan jika belum bisa update:

-

Pastikan Default Servlet tidak mengizinkan penulisan file.

-

Nonaktifkan metode HTTP PUT jika tidak diperlukan.

-

Gunakan Web Application Firewall (WAF).

-

Pantau log server untuk mendeteksi aktivitas mencurigakan.

Rekomendasi Keamanan

Kasus ini menunjukkan pentingnya konfigurasi server yang aman. Beberapa rekomendasi tambahan:

-

Jangan gunakan konfigurasi default tanpa evaluasi.

-

Lakukan update dan patch secara rutin.

-

Batasi fitur yang tidak dibutuhkan.

-

Lakukan audit keamanan pada server dan aplikasi.

Kesimpulan

CVE-2025-24813 adalah kerentanan kritis pada Apache Tomcat yang dapat menyebabkan Remote Code Execution, kebocoran data, dan kompromi server.

Jika tidak segera ditangani, dampaknya bisa sangat merugikan organisasi. Oleh karena itu, pembaruan Tomcat dan penerapan konfigurasi aman adalah langkah paling penting untuk mencegah penyalahgunaan celah ini.

1 Comment

Perbandingan Dua Celah Keamanan yang Sering Dieksploitasi: Server vs Aplikasi Web - buletinsiber.com

2 months ago[…] Apache Tomcat merupakan salah satu aplikasi server paling populer yang banyak dipakai untuk menjalankan aplikasi Java. Namun baru-baru ini ditemukan celah kritis pada Apache Tomcat yang memungkinkan penyerang mengeksekusi kode arbitrer pada server jika tidak ditangani dengan baik (dikutip dari buletinsiber.com tentang celah keamanan kritis di Apache Tomcat — https://buletinsiber.com/cve-2025-24813-celah-keamanan-kritis-di-apache-tomcat/). […]