Pendahuluan

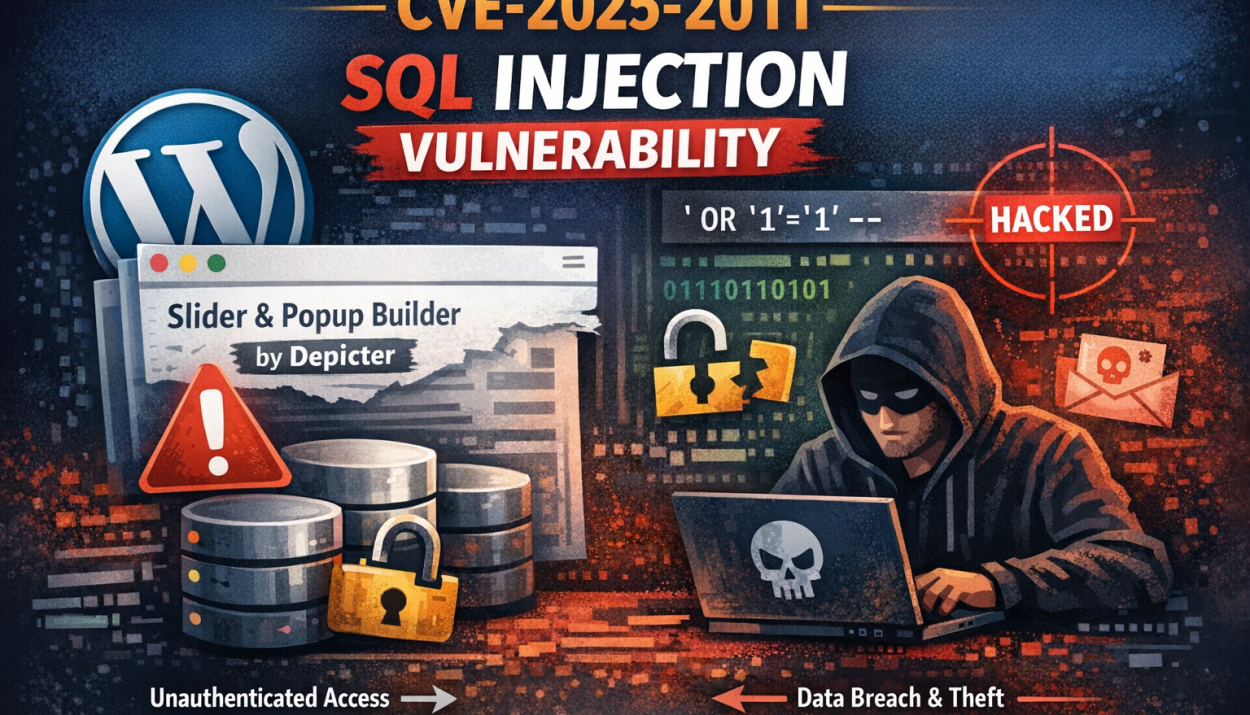

Dalam dunia keamanan siber, kerentanan (vulnerability) pada aplikasi web masih menjadi ancaman serius, terutama pada platform populer seperti WordPress. Salah satu kerentanan yang perlu diperhatikan adalah CVE-2025-2011, yang ditemukan pada plugin Slider & Popup Builder by Depicter. Kerentanan ini memungkinkan penyerang mengakses database situs tanpa perlu login.

Apa Itu CVE-2025-2011?

CVE-2025-2011 adalah kerentanan SQL Injection yang terjadi pada plugin Slider & Popup Builder by Depicter. Masalah ini muncul karena input dari pengguna tidak divalidasi dengan baik sebelum diproses oleh database.

SQL Injection adalah teknik serangan di mana penyerang menyisipkan perintah SQL berbahaya melalui input aplikasi. Jika berhasil, penyerang dapat membaca, mengubah, bahkan menghapus data di database.

Jenis dan Penyebab Kerentanan

-

Jenis Kerentanan: SQL Injection (CWE-89)

-

Penyebab Utama:

Plugin tidak melakukan escaping dan sanitization input secara benar. -

Parameter Rentan:

Parameter pencariansyang digunakan dalam fitur tertentu pada plugin.

Karena kesalahan ini, input yang seharusnya dianggap sebagai teks biasa justru diproses sebagai perintah SQL.

Produk dan Versi yang Terdampak

Kerentanan ini berdampak pada:

-

Plugin: Slider & Popup Builder by Depicter

-

Versi Rentan: ≤ 3.6.1

Versi 3.6.2 ke atas sudah memperbaiki masalah ini dan dinyatakan aman dari CVE-2025-2011.

Dampak dan Tingkat Risiko

CVE-2025-2011 memiliki tingkat keparahan tinggi (High) dengan skor CVSS 7.5.

Dampak yang mungkin terjadi antara lain:

-

Kebocoran data pengguna

-

Akses tidak sah ke database

-

Pengambilan informasi sensitif seperti email dan hash password

-

Risiko lanjutan seperti website defacement atau penyisipan malware

Yang membuat kerentanan ini berbahaya adalah tidak diperlukan autentikasi untuk mengeksploitasinya.

Cara Kerentanan Dieksploitasi

Penyerang dapat:

-

Mengirim permintaan khusus ke endpoint WordPress (seperti

admin-ajax.php) -

Menyisipkan perintah SQL berbahaya melalui parameter

s -

Database memproses perintah tersebut tanpa validasi

Beberapa proof of concept (PoC) dan modul eksploitasi sudah tersedia secara publik, sehingga risiko eksploitasi di dunia nyata cukup tinggi.

Mitigasi dan Cara Mengatasi

Untuk mencegah dampak CVE-2025-2011, langkah berikut sangat disarankan:

-

Segera Update Plugin

Perbarui Slider & Popup Builder by Depicter ke versi 3.6.2 atau lebih baru. -

Nonaktifkan Versi Rentan

Jika belum bisa melakukan update, sebaiknya nonaktifkan plugin sementara. -

Terapkan Keamanan WordPress

-

Gunakan plugin keamanan

-

Batasi akses endpoint AJAX

-

Periksa plugin yang tidak diperlukan

-

-

Backup dan Monitoring

Lakukan backup rutin dan pantau aktivitas database untuk mendeteksi kejanggalan.

Dampak bagi Pengelola Website

Bagi administrator dan pemilik website WordPress, CVE-2025-2011 menunjukkan bahwa:

-

Plugin populer pun bisa memiliki celah serius

-

Update rutin bukan sekadar fitur baru, tapi soal keamanan

-

Satu plugin rentan dapat membahayakan seluruh website

Website yang menyimpan data pengguna sangat berisiko jika kerentanan ini tidak segera ditangani.

Kesimpulan

CVE-2025-2011 adalah contoh nyata bagaimana kesalahan validasi input dapat berdampak besar pada keamanan website. Kerentanan SQL Injection ini berbahaya karena mudah dieksploitasi dan tidak memerlukan autentikasi.

Solusi terbaik dan paling sederhana adalah melakukan update plugin secepat mungkin serta menerapkan praktik keamanan WordPress yang baik. Dengan langkah pencegahan yang tepat, risiko serangan dapat diminimalkan secara signifikan.