Pendahuluan

Setiap tahun, banyak kerentanan baru ditemukan pada perangkat lunak yang digunakan di perusahaan. Salah satu yang baru-baru ini menjadi perhatian adalah CVE‑2025‑31161, sebuah kerentanan bypass autentikasi pada CrushFTP, aplikasi server file populer. Artikel ini akan menjelaskan kerentanan ini, dampaknya, dan bagaimana cara melindungi sistem Anda.

Ringkasan CVE‑2025‑31161

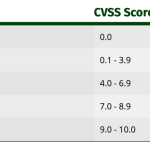

CVE‑2025‑31161 adalah kerentanan yang memungkinkan penyerang masuk ke akun tanpa mengetahui kata sandi. Kerentanan ini memiliki skor CVSS 9.8 (Critical), yang menunjukkan bahwa risikonya sangat tinggi. Masalah ini masuk kategori CWE‑305 (Authentication Bypass), artinya keamanan login dapat dilewati.

Perangkat Lunak dan Versi yang Terpengaruh

Kerentanan ini ditemukan di beberapa versi CrushFTP:

-

Versi 10.0.0 hingga sebelum 10.8.4

-

Versi 11.0.0 hingga sebelum 11.3.1

Jika Anda menggunakan proxy DMZ, beberapa risiko mungkin berkurang, tetapi patch tetap disarankan.

Mekanisme Kerentanan

Masalah ini terjadi pada metode AWS4‑HMAC authorization yang digunakan CrushFTP. Penyerang dapat memanggil fungsi login_user_pass() tanpa memberikan password. Dengan ini, mereka bisa masuk ke akun yang valid, misalnya akun administrator (crushadmin), tanpa autentikasi.

Eksploitasi di Dunia Nyata

Pada Maret–April 2025, aktivitas eksploitasi ini mulai terlihat di beberapa organisasi. Laporan dari tim keamanan seperti Shadowserver dan FortiGuard menunjukkan penyerang mencoba masuk ke server CrushFTP yang terekspos di internet. Kerentanan ini sangat berbahaya karena memungkinkan akses langsung ke akun penting.

Dampak Potensial

Jika kerentanan ini dimanfaatkan:

-

Akun administrator dapat diretas, memberi kontrol penuh atas server

-

Data sensitif dapat diakses atau dicuri

-

Penyerang bisa meningkatkan serangan ke sistem lain dalam jaringan

-

Organisasi yang mengekspos CrushFTP ke internet berada pada risiko tinggi

Solusi dan Mitigasi

Cara paling efektif untuk mengatasi kerentanan ini:

-

Segera update CrushFTP ke versi 10.8.4 atau 11.3.1 ke atas

-

Gunakan proxy aman dan firewall untuk membatasi akses

-

Pastikan semua server selalu diperbarui secara rutin

Kepatuhan dan Prioritas Respons

Kerentanan ini termasuk dalam CISA Known Exploited Vulnerabilities Catalog, sehingga organisasi harus memprioritaskan patch secepat mungkin untuk mematuhi standar keamanan dan mengurangi risiko serangan.

Kesimpulan

CVE‑2025‑31161 adalah kerentanan serius pada CrushFTP yang memungkinkan bypass login. Perusahaan harus segera memperbarui versi CrushFTP, membatasi akses server, dan memantau aktivitas mencurigakan. Dengan langkah-langkah ini, risiko terhadap data dan layanan dapat dikurangi secara signifikan.