Pengantar

Enkripsi telah menjadi standar utama dalam komunikasi jaringan modern. Hampir seluruh trafik web saat ini dilindungi oleh HTTPS yang menggunakan Transport Layer Security (TLS). Dengan hadirnya TLS 1.3, keamanan dan privasi pengguna meningkat signifikan, namun di sisi lain, tantangan bagi administrator jaringan dan tim keamanan juga semakin kompleks.

TLS 1.3 menyembunyikan lebih banyak informasi dibanding versi sebelumnya, membuat teknik inspeksi tradisional menjadi kurang efektif. Artikel ini membahas bagaimana analisis trafik TLS 1.3 tetap memungkinkan untuk mendeteksi ancaman, meskipun payload data sepenuhnya terenkripsi.

Apa yang Berubah di TLS 1.3

TLS 1.3 dirancang untuk meningkatkan keamanan dan performa dengan memangkas fitur lama yang rentan. Salah satu perubahan paling signifikan adalah minimnya metadata yang dapat diinspeksi oleh pihak ketiga (dikutip dari Cloudflare).

baca juga : Port Security: Mencegah Serangan CAM Table Overflow pada Switch

Perbedaan TLS 1.3 dan Versi Sebelumnya

Enkripsi Lebih Awal pada Handshake

Pada TLS 1.2, beberapa informasi handshake seperti cipher suite dan sertifikat masih dapat terlihat. TLS 1.3 mengenkripsi hampir seluruh proses handshake sejak awal koneksi.

Penghapusan Cipher Lemah

Algoritma kriptografi lama seperti RSA key exchange dan SHA-1 tidak lagi didukung, sehingga mengurangi vektor serangan downgrade dan cryptographic attack.

Tantangan Analisis Trafik Terenkripsi

Dengan payload dan sebagian besar metadata terenkripsi, teknik seperti Deep Packet Inspection (DPI) menjadi tidak relevan untuk TLS 1.3. Hal ini menciptakan tantangan besar dalam mendeteksi:

-

Malware Command and Control (C2)

-

Data exfiltration

-

Aktivitas botnet berbasis HTTPS

Namun, meski konten terenkripsi, pola trafik tetap dapat dianalisis.

Pendekatan Analisis Trafik TLS 1.3

Analisis Metadata yang Masih Terlihat

Beberapa elemen tetap dapat diamati, seperti:

-

Alamat IP tujuan

-

Server Name Indication (SNI) pada kondisi tertentu

-

Ukuran paket dan interval waktu

Analisis korelasi metadata ini sering digunakan dalam deteksi anomali jaringan.

baca juga : IPSec vs WireGuard: Perbandingan Performa dan Keamanan Protokol VPN

Traffic Pattern & Behavioral Analysis

Alih-alih melihat isi paket, sistem keamanan modern menganalisis:

-

Frekuensi koneksi

-

Durasi sesi TLS

-

Pola beaconing berkala

Teknik ini efektif untuk mendeteksi malware yang berkomunikasi secara terjadwal, meskipun menggunakan TLS 1.3

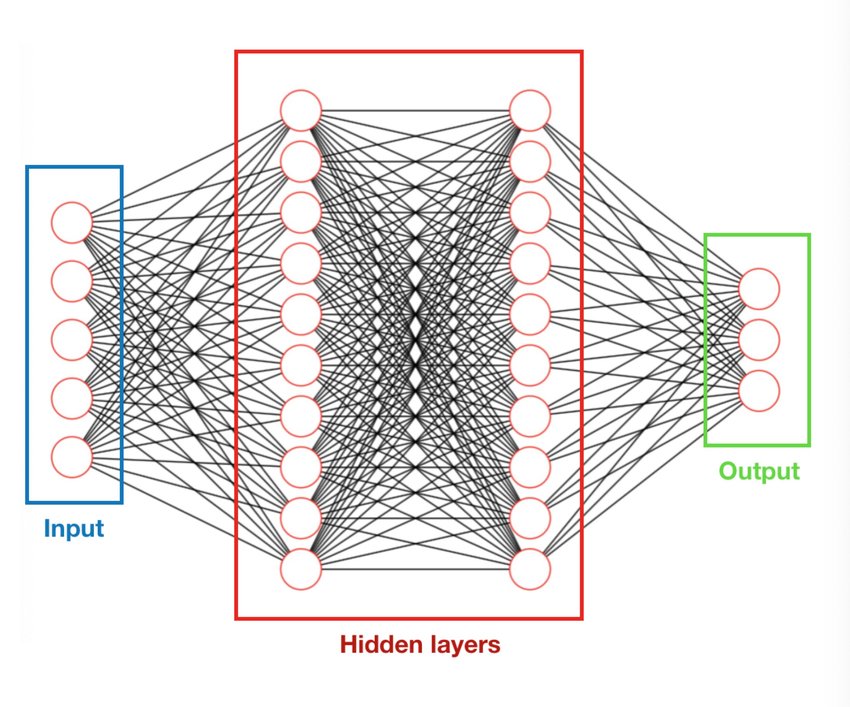

Peran Machine Learning dalam Deteksi Ancaman

Model Berbasis Anomali

Machine Learning memungkinkan sistem untuk mempelajari pola trafik normal, lalu mendeteksi penyimpangan yang mencurigakan tanpa perlu mendekripsi data.

TLS Fingerprinting

Teknik seperti JA3/JA4 fingerprinting digunakan untuk mengidentifikasi karakteristik client TLS berdasarkan parameter handshake, bukan isi data.

Implikasi bagi Administrator Jaringan

TLS 1.3 memaksa pergeseran paradigma dari inspeksi konten ke analisis konteks dan perilaku. Solusi keamanan jaringan modern harus mampu:

-

Mengkorelasikan log dari berbagai sumber

-

Menggunakan analitik berbasis AI

-

Mengintegrasikan threat intelligence eksternal

Pendekatan ini lebih selaras dengan prinsip privasi dan keamanan masa kini.

baca juga : Egress Filtering: Mengunci Jalur Keluar Jaringan untuk Memutus Komunikasi Malware

Kesimpulan

TLS 1.3 membawa peningkatan besar dalam keamanan dan privasi komunikasi jaringan, namun sekaligus menantang metode deteksi ancaman tradisional. Meskipun payload terenkripsi sepenuhnya, ancaman tetap dapat diidentifikasi melalui analisis metadata, pola trafik, dan perilaku koneksi.

Dengan memanfaatkan teknik analisis modern seperti traffic pattern analysis dan machine learning, organisasi tetap dapat menjaga visibilitas keamanan tanpa melanggar prinsip enkripsi end-to-end.

1 Comment

Network Access Control (NAC): Strategi Validasi Perangkat untuk Keamanan Jaringan Enterprise - buletinsiber.com

1 week ago[…] baca juga : Analisis Trafik TLS 1.3: Mendeteksi Ancaman di Balik Lalu Lintas Jaringan Terenkripsi […]