Pendahuluan

Keamanan aplikasi web menjadi hal yang sangat penting, terutama bagi sistem yang mengelola data pengguna. Salah satu ancaman serius yang sering muncul adalah injection attack. Pada artikel ini, kita akan membahas CVE-2020-35848, sebuah kerentanan kritis yang ditemukan pada Agentejo Cockpit, sebuah CMS berbasis PHP yang cukup populer.

Artikel ini bertujuan untuk menjelaskan apa itu CVE-2020-35848, bagaimana cara kerjanya, dampaknya, serta langkah mitigasi yang dapat dilakukan.

Ringkasan CVE-2020-35848

CVE-2020-35848 adalah kerentanan keamanan yang diklasifikasikan sebagai NoSQL Injection. Celah ini memungkinkan penyerang melakukan manipulasi query database tanpa harus melakukan autentikasi terlebih dahulu.

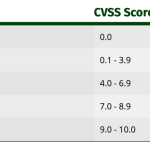

Berdasarkan penilaian CVSS v3.1, kerentanan ini memiliki skor 9.8 (Critical), yang berarti dampaknya sangat berbahaya dan harus segera ditangani.

Deskripsi Kerentanan

Kerentanan ini ditemukan pada fungsi newpassword di file Controller/Auth.php pada Cockpit CMS versi lama. Masalah utamanya adalah tidak adanya validasi input yang memadai terhadap data yang dikirimkan oleh pengguna.

Akibatnya, penyerang dapat menyisipkan payload khusus ke dalam parameter input untuk memanipulasi query NoSQL yang digunakan oleh aplikasi.

Teknis Cara Kerja Serangan NoSQL Injection

NoSQL Injection bekerja dengan cara mengeksploitasi struktur query database NoSQL (seperti MongoDB). Berbeda dengan SQL Injection, serangan ini memanfaatkan format JSON atau operator logika dalam NoSQL.

Pada kasus CVE-2020-35848:

-

Penyerang mengirimkan input berbahaya ke endpoint reset password.

-

Input tersebut tidak difilter dengan benar.

-

Query database berubah dari yang seharusnya.

-

Sistem dapat memberikan akses atau mereset password tanpa validasi yang sah.

Dampak dan Risiko

Jika celah ini berhasil dieksploitasi, dampak yang bisa terjadi antara lain:

-

Akses tidak sah ke akun pengguna

-

Pengambilalihan akun administrator

-

Kebocoran data sensitif

-

Eskalasi hak akses

Kerentanan ini berdampak pada tiga aspek utama keamanan:

-

Confidentiality (Kerahasiaan): Tinggi

-

Integrity (Integritas): Tinggi

-

Availability (Ketersediaan): Tinggi

Versi dan Produk yang Terpengaruh

Produk yang terdampak:

-

Agentejo Cockpit CMS

Versi yang rentan:

-

Semua versi sebelum 0.11.2

Pengguna versi lama sangat disarankan untuk segera melakukan pembaruan.

Solusi dan Mitigasi

Untuk mengatasi CVE-2020-35848, langkah-langkah berikut dapat dilakukan:

Update Sistem

-

Lakukan upgrade ke Cockpit CMS versi 0.11.2 atau lebih baru.

Praktik Keamanan Tambahan

-

Validasi dan sanitasi semua input pengguna.

-

Gunakan mekanisme query yang aman.

-

Lakukan code review dan penetration testing secara berkala.

-

Terapkan prinsip least privilege pada akses database.

Contoh Kasus Eksploitasi (Gambaran Umum)

Beberapa proof-of-concept (PoC) exploit untuk CVE-2020-35848 telah dipublikasikan secara terbuka. Ini menunjukkan bahwa celah ini bukan hanya teoritis, tetapi benar-benar dapat dimanfaatkan oleh penyerang di dunia nyata.

Hal ini semakin menegaskan pentingnya melakukan patch secepat mungkin.

Kesimpulan

CVE-2020-35848 adalah contoh nyata bagaimana kurangnya validasi input dapat menyebabkan kerentanan yang sangat berbahaya. Dengan tingkat keparahan critical, celah ini bisa membuka jalan bagi penyerang untuk mengambil alih sistem secara penuh.

Oleh karena itu:

-

Segera lakukan pembaruan sistem.

-

Terapkan praktik pengembangan aplikasi yang aman.

-

Jadikan keamanan sebagai bagian dari proses pengembangan, bukan hanya tambahan.