Pendahuluan

WordPress banyak digunakan karena fleksibel dan didukung ribuan plugin. Namun, plugin juga bisa menjadi titik lemah keamanan jika memiliki bug serius. Salah satu contohnya adalah CVE-2025-13486, sebuah celah keamanan kritis yang memungkinkan penyerang menjalankan kode berbahaya langsung di server website.

Kerentanan seperti ini sangat berisiko karena bisa membuat website diambil alih sepenuhnya oleh penyerang.

Ringkasan CVE-2025-13486

CVE-2025-13486 adalah kerentanan jenis Remote Code Execution (RCE).

Ringkasan singkat:

-

ID CVE: CVE-2025-13486

-

Jenis: Remote Code Execution / Code Injection

-

Tingkat keparahan: Critical

-

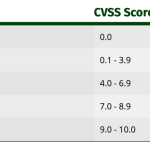

Skor CVSS: sekitar 9.8

-

Autentikasi: Tidak diperlukan

Artinya, penyerang dari luar bisa menjalankan perintah di server tanpa login, yang merupakan kondisi sangat berbahaya.

Deskripsi Kerentanan

Celah ini ditemukan pada plugin WordPress bernama Advanced Custom Fields: Extended.

Masalah utamanya adalah:

-

Plugin menerima input dari pengguna

-

Input tersebut diteruskan ke fungsi PHP yang bisa menjalankan kode

-

Tidak ada validasi atau penyaringan input yang memadai

Akibatnya, input berbahaya dapat dieksekusi sebagai kode PHP di server.

Versi plugin yang terdampak:

-

0.9.0.5 hingga 0.9.1.1

Bagaimana Remote Code Execution Terjadi

Secara sederhana, Remote Code Execution (RCE) adalah kondisi di mana penyerang bisa menjalankan perintah di server dari jarak jauh.

Alur serangan pada CVE-2025-13486:

-

Penyerang mengirimkan input berbahaya ke website.

-

Plugin menerima input tersebut tanpa pengecekan.

-

Input diproses oleh fungsi PHP yang berbahaya.

-

Server menjalankan kode tersebut.

-

Website dapat dikendalikan sepenuhnya oleh penyerang.

Dampak dan Risiko

Jika kerentanan ini dieksploitasi, dampaknya bisa sangat serius, antara lain:

-

Pengambilalihan penuh website WordPress

-

Penyisipan backdoor atau web shell

-

Pembuatan akun admin ilegal

-

Pencurian dan manipulasi data

-

Website digunakan untuk malware atau phishing

-

Kerusakan reputasi dan downtime

Karena ini adalah RCE, penyerang bisa melakukan hampir apa saja di server.

Produk dan Versi yang Terpengaruh

Produk yang terdampak:

-

Plugin Advanced Custom Fields: Extended

Versi rentan:

-

0.9.0.5 – 0.9.1.1

Semua website WordPress yang masih menggunakan versi tersebut berada dalam risiko tinggi.

Solusi dan Mitigasi

Untuk mengurangi risiko CVE-2025-13486, langkah berikut sangat disarankan:

Perbarui Plugin

-

Segera update ke versi terbaru yang sudah menutup celah ini.

Nonaktifkan Plugin Jika Perlu

-

Jika belum ada versi aman, nonaktifkan plugin sementara.

Langkah Keamanan Tambahan

-

Periksa log server untuk aktivitas mencurigakan.

-

Pastikan tidak ada akun admin asing.

-

Batasi permission file dan folder WordPress.

-

Terapkan prinsip least privilege pada server.

Gambaran Skenario Serangan

Sebagai contoh:

-

Penyerang menemukan website WordPress dengan plugin rentan.

-

Mengirimkan request berisi input berbahaya.

-

Server menjalankan kode tersebut tanpa disadari pemilik.

-

Website sepenuhnya berada di bawah kendali penyerang.

Skenario ini sangat realistis dan sering terjadi pada plugin yang tidak diperbarui.

Kesimpulan

CVE-2025-13486 adalah celah keamanan sangat kritis yang menunjukkan pentingnya menjaga plugin WordPress tetap aman dan terbarui.

Poin penting yang perlu diingat:

-

Plugin lama = risiko besar

-

RCE adalah jenis serangan paling berbahaya

-

Update dan audit rutin adalah keharusan

Dengan memperbarui plugin dan menerapkan praktik keamanan yang baik, risiko pengambilalihan website dapat dikurangi secara signifikan.