Pendahuluan

Dalam keamanan siber, CVE (Common Vulnerabilities and Exposures) digunakan untuk mencatat celah keamanan yang ditemukan pada perangkat lunak atau sistem. Informasi CVE membantu administrator jaringan dan tim IT memahami risiko serta mengambil tindakan pencegahan.

Salah satu celah yang sangat berbahaya adalah CVE-2025-14733, yang ditemukan pada WatchGuard Fireware OS, sistem operasi yang digunakan pada perangkat firewall dan VPN WatchGuard Firebox.

Ringkasan CVE-2025-14733

CVE-2025-14733 merupakan kerentanan kritis yang disebabkan oleh kesalahan out-of-bounds write. Celah ini dapat dimanfaatkan penyerang untuk melakukan Remote Code Execution (RCE), yaitu menjalankan perintah berbahaya dari jarak jauh.

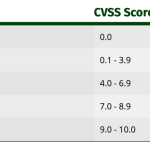

Kerentanan ini memiliki skor CVSS 9.3 (Critical), yang berarti dampaknya sangat serius. Komponen yang terdampak adalah layanan IKEv2 VPN (iked) pada Fireware OS.

Penjelasan Teknis Kerentanan

Out-of-bounds write terjadi ketika sebuah program menulis data ke area memori di luar batas yang seharusnya. Kesalahan ini berbahaya karena dapat merusak memori dan membuka peluang bagi penyerang untuk menjalankan kode berbahaya.

Pada CVE-2025-14733, penyerang dapat mengirimkan paket IKEv2 VPN yang dibuat secara khusus ke perangkat WatchGuard Firebox. Tanpa validasi yang baik, sistem akan memproses data tersebut dan memungkinkan penyerang mengontrol eksekusi kode di perangkat.

Dampak dan Risiko

Dampak dari CVE-2025-14733 sangat besar karena perangkat yang terdampak adalah firewall dan VPN, yang seharusnya menjadi lapisan pertahanan utama jaringan. Risiko yang dapat terjadi antara lain:

-

Pengambilalihan penuh perangkat firewall/VPN.

-

Akses ilegal ke jaringan internal organisasi.

-

Pencurian data atau penyadapan lalu lintas jaringan.

-

Gangguan layanan VPN dan koneksi jaringan.

Yang membuat celah ini semakin berbahaya adalah tidak diperlukannya autentikasi atau interaksi pengguna untuk melakukan serangan.

Eksploitasi di Dunia Nyata

Beberapa laporan keamanan menunjukkan bahwa kerentanan ini berpotensi dieksploitasi secara aktif. Karena layanan VPN sering terekspos ke internet, penyerang dapat dengan mudah menargetkan perangkat WatchGuard yang belum diperbarui.

Jika tidak segera ditangani, celah ini dapat dimanfaatkan sebagai pintu masuk utama ke jaringan perusahaan.

Solusi dan Mitigasi

Untuk melindungi sistem dari CVE-2025-14733, langkah berikut sangat disarankan:

Langkah utama:

-

Segera perbarui Fireware OS ke versi terbaru yang telah diperbaiki oleh WatchGuard.

Mitigasi sementara jika belum bisa update:

-

Batasi akses ke perangkat Firebox dari jaringan publik.

-

Terapkan aturan firewall yang lebih ketat.

-

Aktifkan monitoring dan logging untuk mendeteksi aktivitas mencurigakan.

-

Lakukan backup konfigurasi sebelum dan sesudah penerapan patch.

Rekomendasi Keamanan

Kasus CVE-2025-14733 menunjukkan bahwa perangkat keamanan jaringan juga bisa menjadi target serangan. Oleh karena itu:

-

Lakukan update dan patch secara rutin.

-

Ikuti advisori keamanan dari vendor.

-

Audit konfigurasi firewall dan VPN secara berkala.

-

Jangan mengekspos layanan manajemen ke internet tanpa perlindungan tambahan.

Kesimpulan

CVE-2025-14733 adalah kerentanan kritis pada WatchGuard Fireware OS yang memungkinkan remote code execution tanpa autentikasi. Jika dieksploitasi, dampaknya dapat meluas ke seluruh jaringan internal organisasi.

Karena itu, pembaruan sistem harus dilakukan secepat mungkin, dan administrator jaringan perlu meningkatkan kewaspadaan terhadap ancaman yang menargetkan perangkat firewall dan VPN.