Pengantar

Dalam pengembangan dan operasional software modern, penggunaan Dynamic Link Library (DLL) menjadi hal yang sangat umum. DLL memungkinkan aplikasi berbagi fungsi, menghemat memori, serta meningkatkan efisiensi pengembangan perangkat lunak. Namun, di balik kemudahan tersebut, terdapat ancaman serius bernama DLL Hijacking yang sering dimanfaatkan oleh penyerang untuk menyusupkan kode berbahaya tanpa disadari pengguna maupun sistem keamanan.

DLL Hijacking termasuk teknik serangan yang relatif sederhana tetapi memiliki dampak besar. Serangan ini mengeksploitasi cara sistem operasi seperti Microsoft Windows mencari dan memuat file DLL. Jika aplikasi memuat DLL dari lokasi yang salah, penyerang dapat mengganti file tersebut dengan versi berbahaya. Akibatnya, aplikasi akan menjalankan kode berbahaya seolah-olah itu adalah bagian dari program resmi.

Apa Itu DLL Hijacking?

DLL Hijacking adalah teknik serangan siber yang terjadi ketika aplikasi memuat file DLL dari lokasi yang dapat dimanipulasi oleh penyerang. Penyerang biasanya menempatkan DLL berbahaya di direktori tertentu sehingga aplikasi memuat file tersebut sebelum memuat DLL asli.

Serangan ini sering disebut juga sebagai DLL Search Order Hijacking karena memanfaatkan urutan pencarian DLL oleh sistem operasi. DLL Hijacking termasuk dalam kategori kerentanan keamanan aplikasi yang muncul akibat konfigurasi pemanggilan file eksternal yang tidak aman (dikutip dari ivanti.com).

baca juga : Evil Maid Attack: Serangan Fisik Diam-Diam yang Bisa Mengambil Alih Perangkat Anda

Bagaimana DLL Hijacking Bekerja?

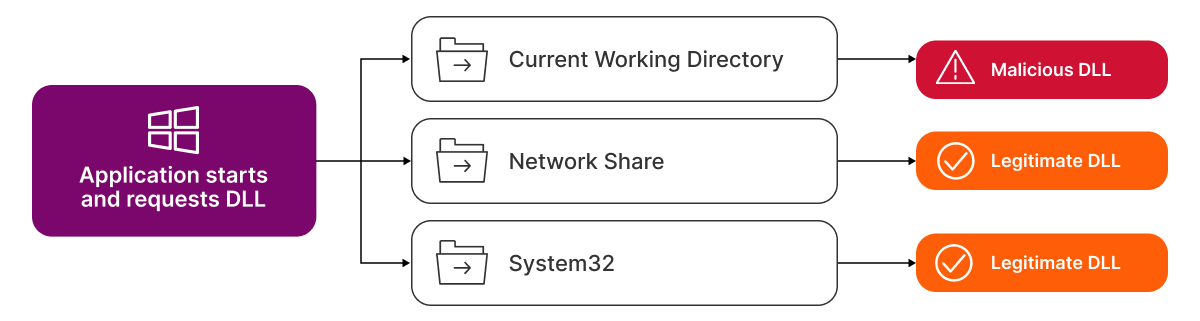

Saat sebuah aplikasi berjalan, sistem operasi akan mencari file DLL berdasarkan urutan tertentu, seperti:

-

Direktori aplikasi dijalankan

-

Direktori sistem operasi

-

Direktori Windows

-

Direktori yang tercantum dalam PATH environment

Jika penyerang berhasil menempatkan DLL berbahaya di lokasi yang diperiksa lebih dulu, sistem akan memuat DLL tersebut tanpa memverifikasi keasliannya.

Tahapan Serangan DLL Hijacking

1. Identifikasi Aplikasi Target

Penyerang mencari aplikasi yang memanggil DLL tanpa menyertakan jalur absolut.

2. Pembuatan DLL Berbahaya

Penyerang membuat DLL dengan nama yang sama seperti DLL asli, tetapi berisi kode berbahaya.

3. Penempatan DLL

DLL palsu ditempatkan pada direktori yang memiliki prioritas pencarian lebih tinggi.

4. Eksekusi Malware

Saat aplikasi dijalankan, DLL berbahaya ikut dijalankan secara otomatis.

baca juga : Memory Dumping: Teknik Ekstraksi Data Langsung dari Memori Sistem

Dampak DLL Hijacking

Serangan DLL Hijacking dapat menimbulkan berbagai risiko serius, antara lain:

Eksekusi Malware Tanpa Terdeteksi

Aplikasi tetap berjalan normal, tetapi di latar belakang malware juga aktif.

Pencurian Data Sensitif

Penyerang dapat mencuri kredensial login, data pengguna, atau informasi sistem.

Eskalasi Hak Akses

DLL berbahaya dapat digunakan untuk mendapatkan hak akses administrator.

Persistensi Malware

Serangan dapat bertahan lama karena berjalan melalui aplikasi yang sering digunakan.

Contoh Kasus DLL Hijacking

DLL Hijacking sering ditemukan pada aplikasi portable, software pihak ketiga, atau aplikasi lama yang tidak memiliki validasi file yang baik. Banyak malware modern menggunakan teknik ini karena relatif sulit dideteksi oleh antivirus tradisional.

Selain itu, serangan ini juga kerap dimanfaatkan dalam skenario supply chain attack, di mana penyerang menyisipkan DLL berbahaya ke dalam software resmi sebelum didistribusikan kepada pengguna.

Cara Mencegah DLL Hijacking

Menggunakan Path Absolut

Developer harus menentukan lokasi DLL secara eksplisit agar sistem tidak mencari file secara acak.

Implementasi Digital Signature

Memastikan DLL memiliki tanda tangan digital untuk memverifikasi keaslian file.

Pembatasan Hak Akses Direktori

Pengguna biasa tidak boleh memiliki izin menulis pada direktori aplikasi.

Update Sistem dan Software Secara Berkala

Pembaruan sistem dapat menutup celah keamanan yang berpotensi dimanfaatkan penyerang.

Monitoring dan Endpoint Security

Menggunakan solusi keamanan modern yang mampu mendeteksi aktivitas anomali pada proses aplikasi.

baca juga : Polymorphic Malware: Virus Siber yang Terus Berubah untuk Menghindari Deteksi

Kesimpulan

DLL Hijacking merupakan teknik serangan siber yang memanfaatkan kelemahan sederhana dalam mekanisme pemanggilan library sistem. Meskipun terlihat sepele, serangan ini dapat memberikan akses luas kepada penyerang untuk menjalankan malware, mencuri data, hingga mengambil alih sistem.

Pencegahan DLL Hijacking memerlukan kombinasi praktik pengembangan software yang aman, konfigurasi sistem yang tepat, serta kesadaran pengguna terhadap ancaman keamanan. Dengan memahami cara kerja serangan ini, organisasi dan individu dapat meningkatkan perlindungan terhadap sistem mereka dari ancaman siber yang semakin kompleks.